みなさん、こんにちは。サニービュー事業部の小寺です。

IAM Access Analyzerの分析結果を元に50を超えるサービスでポリシーを作成することができるようになりました。

https://aws.amazon.com/jp/about-aws/whats-new/2021/08/iam-access-analyzer-expands-services/

ポリシーの作成は今年4月にリリースされていた機能ですが、ポリシー生成を拡張して、Amazon ECR、Amazon Athena、AWS Security Hub など、50 を超えるサービスで使用されるアクションを特定しています

みなさんはIAM Access Analyzer活用されていますか?今日はIAM Access Analyzerの設定方法をお伝えします。

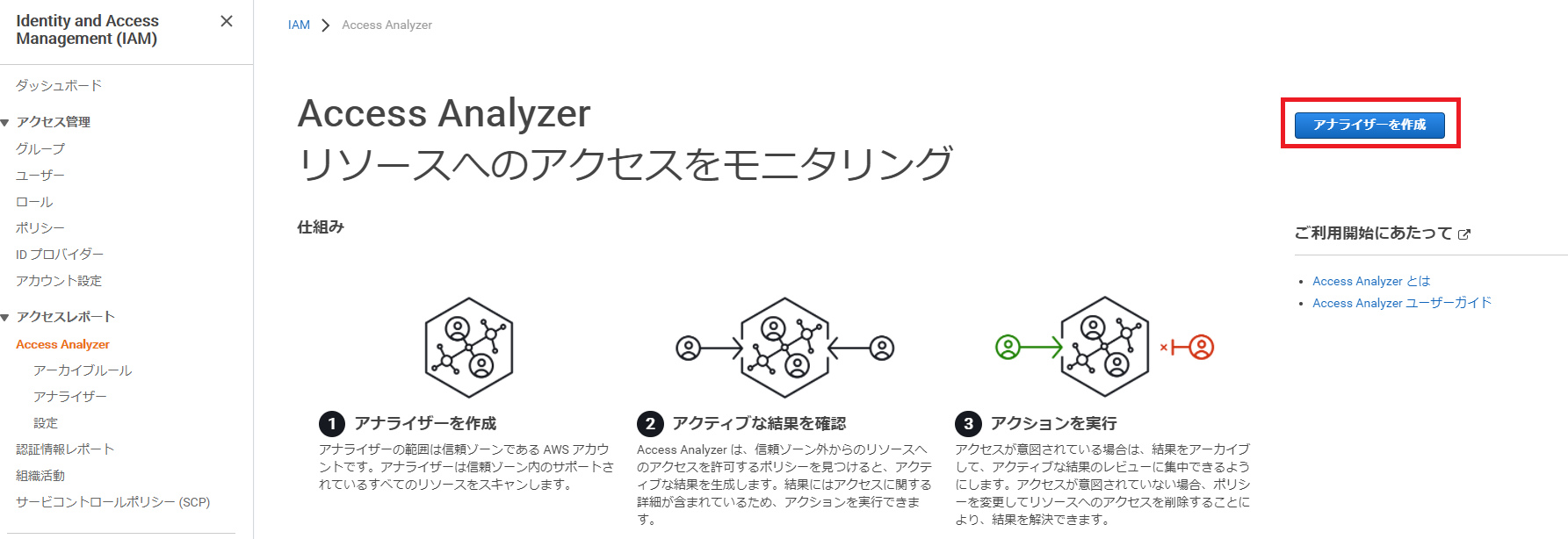

IAM Access Analyzerとは

AWS IAM Access Analyzer は、数学的なアルゴリズムを使って AWS 上のリソースに紐づけられたアクセス制御ポリシーを分析し、他のアカウントもしくは、誰もがアクセスできるリソースが無いか見つけ出します。

セキュリティ上のリスクであるリソースとデータへの意図しないアクセスを特定できます。

ただ、IAM Access Analyzerはリージョンサービスであるため、利用するリージョン毎に有効にする必要があります。

設定してみる

1) IAMよりAccess Analyzerを選び、「アナライザー作成」をクリックします。

2) 「アナライザーを作成」画面で、「アナライザーを作成」をクリックします。

※名前はデフォルト表示のままにしています。

必要に応じて、変更をお願いします。

3) しばらく待つと「アナライザーの作成が完了しました」メッセージが表示され、スキャン結果が表示されます。

4) 結果を確認してみましょう。

初期設定なので、全て「アクティブ」のタグに表示がされました。

アカウントのすべての結果を確認して、リソースの共有が想定または、承認されているかどうかをチェックしましょう。結果で識別された共有が想定されたものである場合は、その結果をアーカイブできます。結果をアーカイブすると、そのステータスがアーカイブ済みに変更され、結果は [Active findings (アクティブな結果)] リストから除外されます。結果は削除されません。

[Active (アクティブ)] タブを選択すると、アナライザーによって生成されたすべてのアクティブな結果が表示されます。

[Archived (アーカイブ済み)] タブを選択すると、アナライザーによって生成された結果のうち、アーカイブ済みの結果のみが表示されます。

[Resolved (解決済み)] を選択すると、アナライザーによって生成された結果のうち、解決済みの結果のみが表示されます。結果を生成した問題を修正すると、結果のステータスが解決済みに変更されます。

Access Analyzer ポリシーの生成

IAM エンティティ (ユーザーまたはロール) に必要な権限を超えるアクセス許可を付与することがあります。

IAM には、付与するアクセス許可を絞り込むための方法があります。1 つは、エンティティのアクセスアクティビティに基づく IAM ポリシーを生成することです。

IAM Access Analyzer は AWS CloudTrail ログを確認し、指定した日付範囲内でエンティティが使用したアクセス許可を内容とするポリシーテンプレートを生成します。

Access Analyzer ポリシーの生成

今日50以上のサービスに対応したAccess Analyzer ポリシーですが、

ポリシーを生成するには、以下の前提条件を確認して、クリアにしておく必要があります。

・CloudTrail 証跡を有効にする

・証跡と関連する Amazon S3 バケットは同じアカウントに存在する必要あり

・AWS Organizations CloudTrailからポリシーは生成できない

・監査の目的にはCloudTrailを使用する

・IAM コンソールが作れるのは一度に一つのポリシーのみ

・IAM コンソールに生成されたポリシーは7日間確認可能

また、ポリシーを初めて生成するときは、既存の適切なサービスロールをアカウントで選択するか、新しいサービスロールを作成する必要があります。

利用料金

IAM Access Analyzerの利用料金はかかりません。

まとめ

IAM Access Analyzerの分析結果を元に50を超えるサービスでポリシーを作成できる。

ポリシーの生成には、以下の前提条件が必要。

・CloudTrail 証跡を有効にする

・証跡と関連する Amazon S3 バケットは同じアカウントに存在する必要あり

・AWS Organizations CloudTrailからポリシーは生成できない

・監査の目的にはCloudTrailを使用する

・IAM コンソールが作れるのは一度に一つのポリシーのみ

・IAM コンソールに生成されたポリシーは7日間確認可能

AWSをご利用いただくには、直接契約するより断然お得。

AWS利用料が5%割引、さらに日本円の請求書による支払いが可能です!