こんばんは、小寺です。

AWS マネジメントコンソールプライベートアクセスの対応が7リージョン追加になり、東京リージョンもサポートされました。

https://aws.amazon.com/about-aws/whats-new/2024/01/private-access-aws-management-console-additional-regions/

AWS マネジメントコンソールプライベートアクセスとは

AWS マネジメントコンソールプライベートアクセスは、高度なセキュリティを実現する機能です。2023年5月にGAになっています。

まず、インターネットを経由せずに閉域網からアクセスができるという訳ではなく、できることは社内など指定したネットワーク内から個人アカウント等の意図しないAWS アカウントにログインをしないようにすることができます。

今回のアップデートで東京リージョンでも利用することができるようになりました。

実装のまとめ

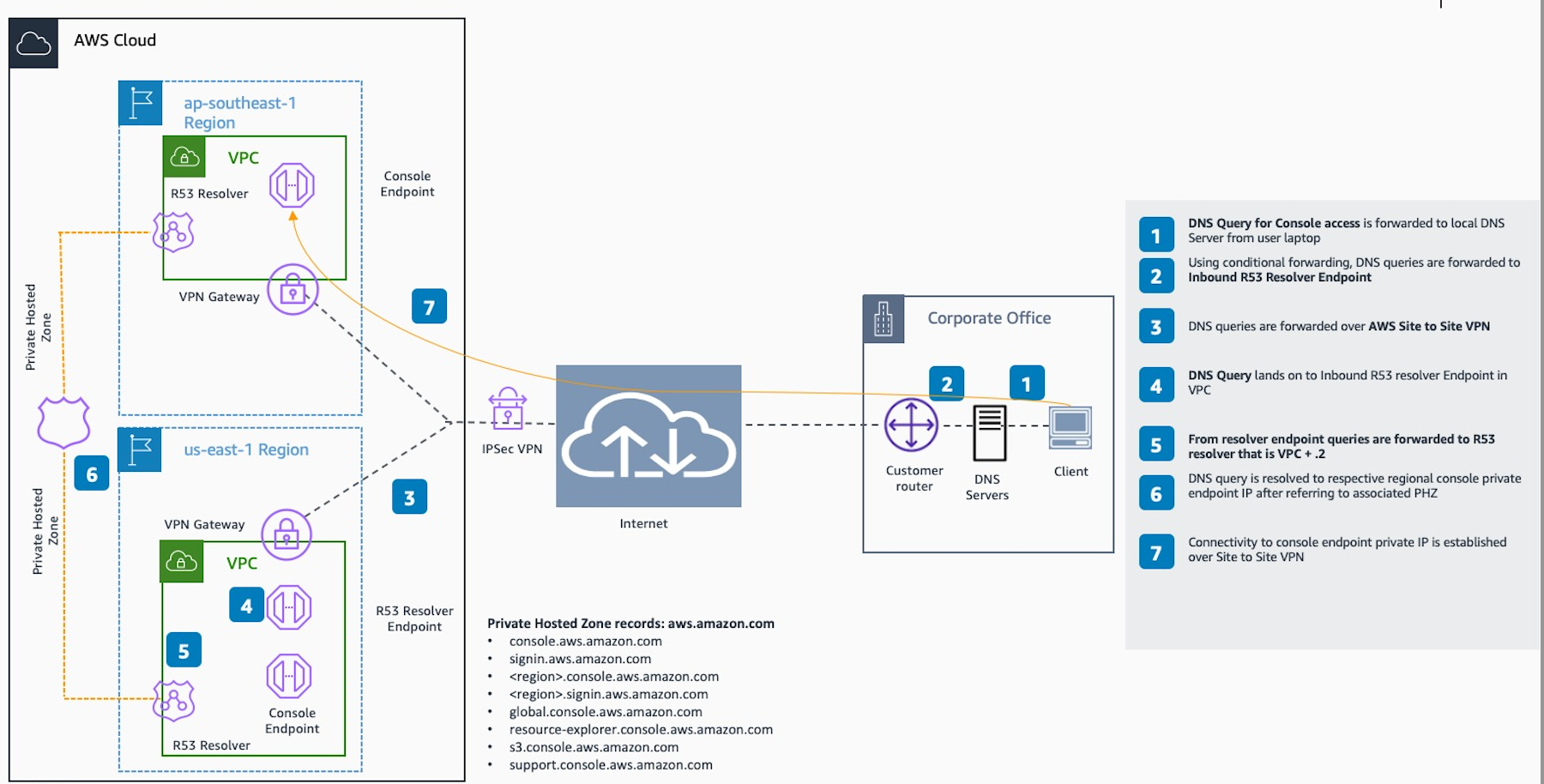

VPCのエンドポイント経由でアクセスを行います。

ネットワークトラフィック設定したVPC エンドポイントにルーティングするには、マネジメントコンソールにユーザーがアクセスする元のネットワーク内のDNSレコードを設定します。

・以下のエンドポイントが各リージョンで必要 com.amazonaws.region.console for AWS Management Console

com.amazonaws.region.signin for AWS サインイン

・マネジメントコンソールからus-east-1にアクセスの有無に関わらず、米国東部 (バージニア北部) にもVPCエンドポイントが必要

・DNS設定が必要

1つのHosted Zoneで問題なく、1 つは signin.aws.amazon.com 用、別の 1 つは console.aws.amazon.com 用で、以下の CNAME レコードを設定

region.signin.aws.amazon.com:com.amazonaws.region.consoleに対するレコードregion.console.aws.amazon.com:com.amazonaws.region.signinに対するレコードsignin.aws.amazon.com:com.amazonaws.region.consoleに対するレコードconsole.aws.amazon.com:com.amazonaws.region.signinに対するレコード

・静的コンテンツ (JavaScript、CSS、画像) や、AWS PrivateLink で有効になっていないすべての AWS のサービスなど、AWS Management Console経由でリソースにアクセスする場合、現状通りネットワークからのインターネット接続が必要

・Route 53 を使用して DNS を設定する場合は、https://console.aws.amazon.com/route53/v2/hostedzones# にアクセスして DNS のセットアップを確認できる

今回追加になった7リージョン

・Asia Pacific (シドニー)

・Asia Pacific (ソウル)

・Asia Pacific (ハイデラバード)

・Asia Pacific (ムンバイ)

・Asia Pacific (東京)

・Europe (ロンドン)

・Canada (Central)

まとめ

VPCエンドポイントポリシーを活用することで、マネジメントコンソールからサインインできるアカウントが制御でき、東京リージョンでも対応するようになりました。

実際のイメージは以下が参考になりそうです。