みなさん、こんにちは。サニービュー事業部の小寺です。WAFを使われていらっしゃる方は多いと思いますが、AWS WAFセキュリティオートメーションを使ったことはありますか?

9月にAWS WAF Security Automations v3.2がリリースされました。

https://aws.amazon.com/jp/about-aws/whats-new/2021/09/aws-security-automations-v3-2/

AWS WAF セキュリティオートメーションとは

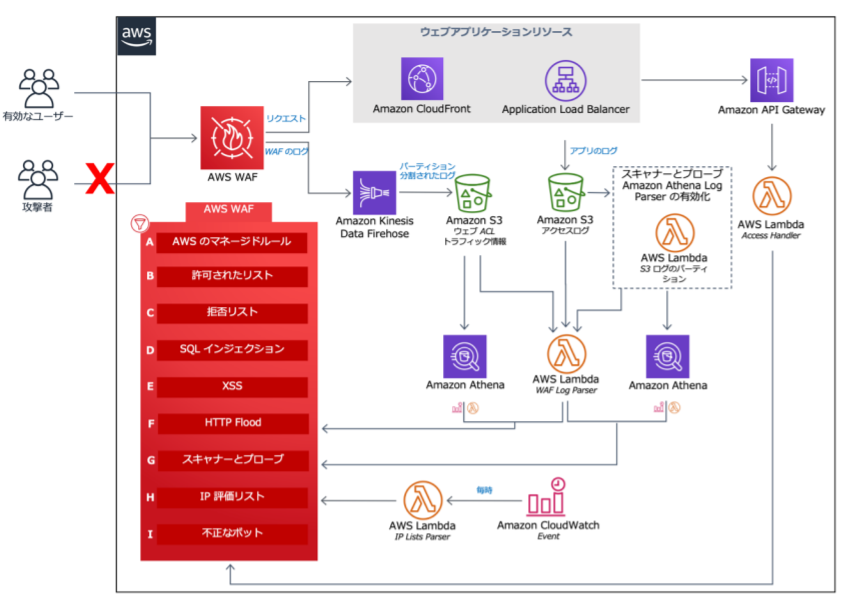

AWS WAF セキュリティオートメーションとは、WAFルールをより簡単に運用することができるように提供されたソリューションです。

一般的なウェブベースの攻撃をフィルタリングするために作られたAWS WAF ルールとともに、単一のウェブアクセスコントロールリスト (ウェブ ACL) が自動的にデプロイされます。

ウェブ ACLを作成する手間もかかりません。

CloudFormation テンプレートの初期設定時に、どの保護機能を利用するかを指定します。

AWS WAF セキュリティオートメーションで提供される保護機能

以下の保護機能が提供されます。

・SQL インジェクション: 攻撃者は、データベースからデータを抽出するために、ウェブリクエストに悪意のある SQL コードを挿入します。このソリューションは、悪意のある可能性があるSQL コードを含むウェブリクエストをブロックするように設計されています。

• クロスサイトスクリプティング: XSS とも呼ばれます。攻撃者は悪質なウェブサイトの脆弱性を利用して、悪意のあるクライアントサイトスクリプトを正当なユーザーのウェブブラウザに挿入します。このソリューションは、XSS 攻撃を識別してブロックするために、一般的に調査される受信リクエストの要素を検査するように設計されています。

• HTTP フラッド: ウェブサーバーやその他のバックエンドリソースには、HTTP フラッドなどの分散サービス妨害 (DDoS) 攻撃のリスクがあります。このソリューションでは、クライアントからのウェブリクエストが設定したしきい値を超えると、レートベースのルールが自動的にトリガーされます。AWS Lambda 関数または Amazon Athena クエリを使用して AWS WAFログを処理することで、このしきい値を適用することもできます。

• スキャナーとプローブ: 悪質な送信元は、インターネットに接続しているウェブアプリケーションの脆弱性をスキャンおよびプローブします。これらのリクエストは、HTTP 4xx エラーコードを生成する一連のリクエストを送信します。この履歴を使用して、悪質な送信元 IP アドレスを識別してブロックできます。このソリューションでは、Amazon CloudFront またはApplication Load Balancer のアクセスログを自動的に解析し、一意の送信元 IP アドレスからの不正なリクエスト数を毎分カウントし、エラー率の高いアドレス (定義されたエラーしきい値に達したアドレス) からのスキャンをブロックするように AWS WAF を更新する AWS Lambda関数または Amazon Athena クエリを作成します。

• 既知の攻撃元 (IP 評価リスト): 多くの組織が、スパマー、マルウェアディストリビューター、ボットネットなど、既知の攻撃者が用いる IP アドレスの評価リストを保持しています。このソリューションは、これらの評価リストの情報を活用して、悪質な送信元 IP アドレスからのリクエストをブロックするのに役立ちます。

• ボットおよびスクレイパー: 一般的に公開されたウェブアプリケーションの管理者は、コンテンツにアクセスするクライアントが自分自身を正確に識別し、意図したとおりにサービスを使用することを信頼する必要があります。ただし、コンテンツスクレイパーや不正なボットなどの一部の自動化されたクライアントは、制限を回避するために自分自身を偽装しています。このソリューションは、不正なボットやスクレイパーを識別してブロックするのに役立ちます。

今回のアップデート内容

許可および拒否された IP セットでの IP 保持をサポートするようになりました。 IP セットの保持期間を入力して、新しい機能を利用できます。アクティブ化されると、有効期限が切れる IP アドレスは、定義された保持期間が経過すると IP セットから削除されます。

AWS WAF セキュリティオートメーションでのCloudFormationの変更部分は以下の通りでした。

- Label:

default: IP Retention Settings

Parameters:

– IPRetentionPeriodAllowedParam

– IPRetentionPeriodDeniedParam

– SNSEmailParam:

・IPRetentionPeriodAllowedParam

許可するIPセットでの、保持期間を指定することができます。

デフォルト値は-1です。

・IPRetentionPeriodDeniedParam

拒否するIPセットでの、保持期間を指定することができます。

デフォルト値は-1です。

・SNSEmailParam

Eメールアドレスを入力しておくと、IPアドレスの期間が切れたときや、新にメール通知を 受け取ることができます。 デフォルトはブランク(空欄)です。

まとめ

AWS WAF セキュリティオートメーションで、よりIPセットの期限管理ができるようになり、IPをより柔軟に管理できるようになりました。開発時にある一定期間だけのアクセスを許可しておきたい等に使えそうですよね。

AWSをご利用いただくには、直接契約するより断然お得。

AWS利用料が5%割引、さらに日本円の請求書による支払いが可能です!