みなさん、こんばんは。サニービュー事業部の小寺です。

初めて、大阪の展示会に出展中です。

AWSでよりきめ細かく権限制御できるようにAWS 請求、コスト管理、アカウントコンソールの権限が変更されました、

概要

・billing周りの既存ポリシーを廃止して、より細かく制御できる新しいポリシーに変更がされます

・2023年1月21日から作られた新しいアカウントは新しいポリシーが使われる

・2023年7月6日には過去のポリシー廃止するので対応が必要

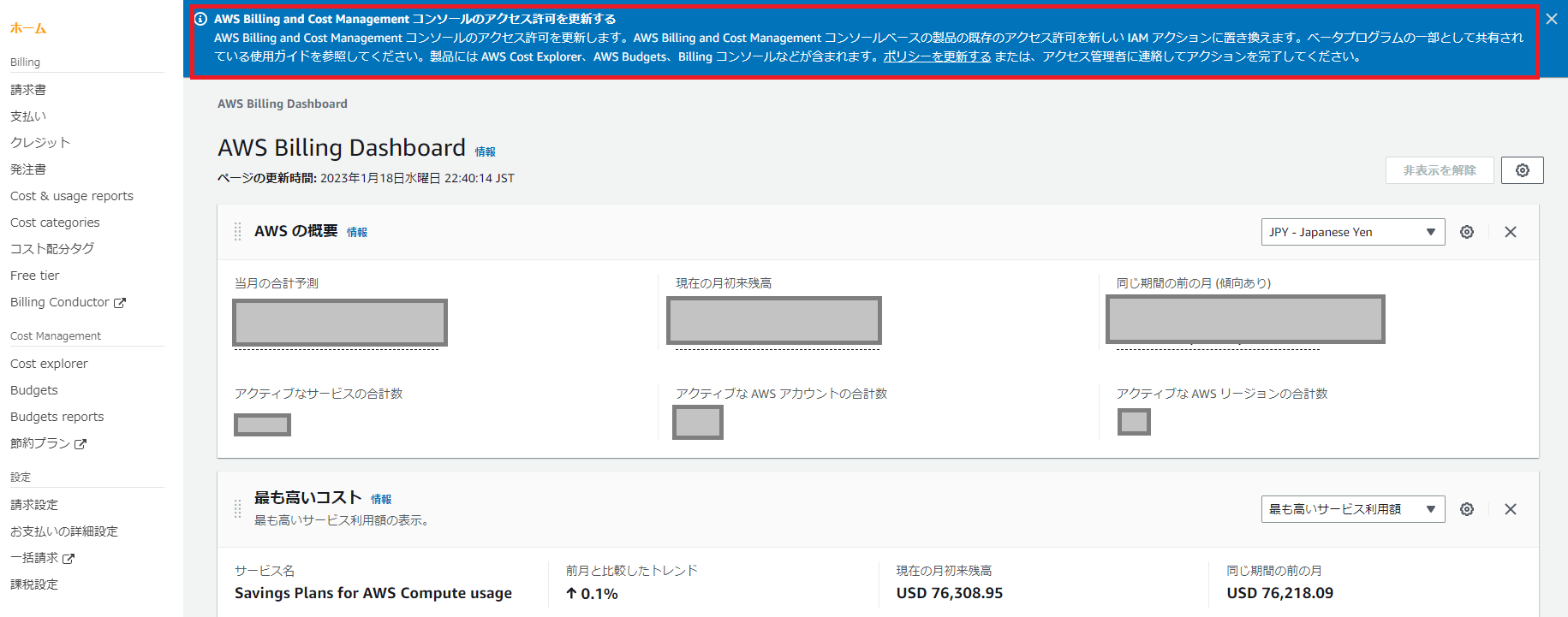

そういえば、と思ってOrganizationsの管理アカウントにログインしてみると以下の通りメッセージが表示されています。

AWS Billing and Cost Management コンソールのアクセス許可を更新します。AWS Billing and Cost Management コンソールベースの製品の既存のアクセス許可を新しい IAM アクションに置き換えます。ベータプログラムの一部として共有されている使用ガイドを参照してください。製品には AWS Cost Explorer、AWS Budgets、Billing コンソールなどが含まれます。ポリシーを更新する または、アクセス管理者に連絡してアクションを完了してください。

いきなり「ポリシーを更新する」のは少しためらわれますよね・・。どんな内容のアップデートなのか簡単にまとめてみました。

アップデート内容

今までは「aws-portal」というプレフィックスを付けた既存のIAMポリシーを使うことで、aws-portal:ViewBillingとaws-portal:ModifyBillingなどの権限で、AWS Cost Explorer、AWS Budgets、一括請求、請求設定、クレジット、税金設定、支払い方法、注文書、コスト配分タグなど、複数のコンソールページへのユーザーアクセスができました。

例えば、「Cost Exploler」等の単一のページにだけアクセスできるようにし、「支払い方法」ページで今使われているクレジットカードの登録情報にアクセスできないようにする等の制御ができない状態でした。

このアップデートはAWSユーザからのきめ細かくアクセス制御ができるようにしたいという要望に応えるもの、とのことです。

更に、今まではAWSマネジメントコンソールとCost Explorer APIの両方を通じてCost Explorerへのユーザーアクセスを行いたい場合、aws-portal:ViewBillingとce:*の2つの権限が必要でした。

アップデートにより、請求、コスト管理、およびアカウントサービスへのアクセスをコンソールおよびAPIをから制御する単一の権限セットが利用できるようになりました。新しく追加されたプレフィックス、アップデートされた既存のプレフィックス、廃止予定のプレフィックスの3つに分かれます。

廃止予定のスケジュールについては、この後詳細を記載します。

・追加されたプレフィックス

consolidated billing, freetier, invoicing, paymentsの4つです。

| 新しい サービスプレフィックス | サービス認証 リファレンス | サマリ |

| consolidatedbilling | link | アカウントロールなどの一括請求機能へのアクセスを提供します |

| freetier | link | AWS 請求コンソールの無料利用枠機能へのアクセスを提供します |

| invoicing | link | AWS 請求コンソールの請求リソースへのアクセスを提供します |

| payments | link | AWS 請求コンソールの支払いと支払い方法へのアクセスを提供します |

・アップデートされた既存のプレフィックス

billing, accounts, cur, purchase-orders, tax

| 既存の サービスプレフィックス | サービス認証 リファレンス | サマリ |

| billing | link | AWS 請求コンソールの 請求機能 (ホーム、請求書、クレジット、請求設定) へのアクセスを提供します |

| account | link | AWS Account Management リソースへのアクセスを提供します |

| cur | link | AWS 請求コンソールの コストと使用状況レポート へのアクセスを提供します |

| purchase-orders | link | AWS 請求コンソールの 発注書 機能へのアクセスを提供します |

| tax | link | AWS 請求コンソールの 課税設定 へのアクセスを提供します |

・廃止予定のプレフィックス

aws-portal, purchase-orders:ViewPurchaseOrdersとpurchase-orders:ModifyPurchaseOrdersの権限も廃止になります。

| 廃止予定の サービスプレフィックス | サービス認証 リファレンス | サマリ |

| aws-portal | link | このサービスプレフィックスと、このサービスプレフィックス内のすべての IAM アクションは、権限移行のタイムライン 後に廃止されます。 |

| purchase-orders | link | purchase-orders:ViewPurchaseOrdersとpurchase-orders:ModifyPurchaseOrders の権限は、権限移行のタイムライン後に廃止されます。これら 2 つの代わりになる追加の権限をリリースします。 |

影響を受けるかどうやって分かるの?

影響を受ける既存のポリシーを確認する必要があります。

以下の IAM アクションのリストを含むポリシーは、新しい権限を使用するように移行する必要があります。

・aws-portal:ViewAccount

・aws-portal:ViewBilling

・aws-portal:ViewPaymentMethods

・aws-portal:ViewUsage

・aws-portal:ModifyAccount

・aws-portal:ModifyBilling

・aws-portal:ModifyPaymentMethods

・purchase-orders:ViewPurchaseOrders

・purchase-orders:ModifyPurchaseOrders

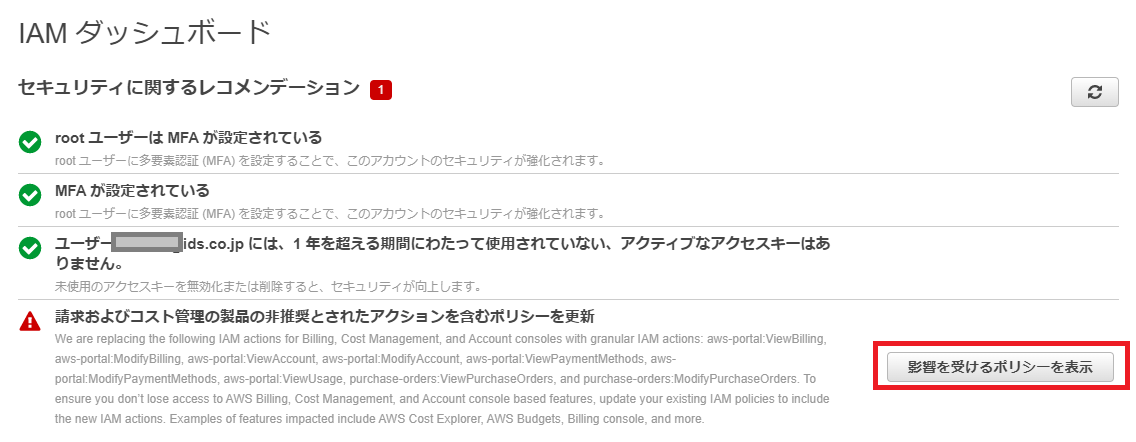

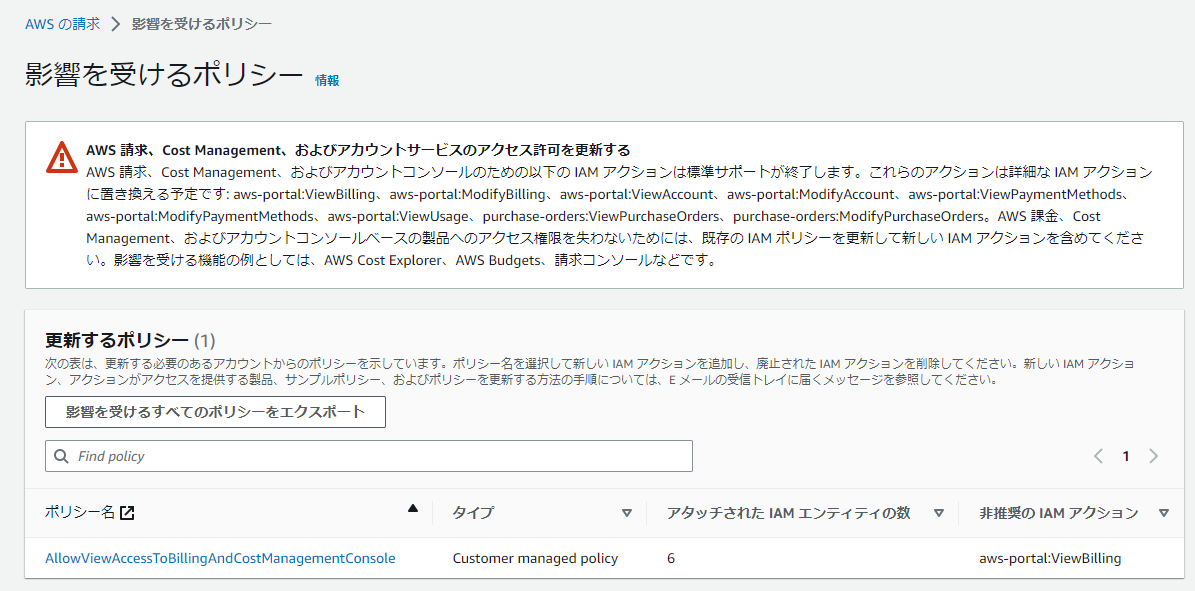

そもそも使っているかすぐ分かる方法ないの?って思った方、ログインしているアカウントの “影響を受けるポリシー”コンソールなるものが用意されています。

アクセスしてみたところ、たまたまなのか影響を受けるポリシーはありませんでした。

IAMのコンソールからも同じ画面にアクセスできるようです。

“影響を受けるポリシー” コンソールで影響を受けるポリシーがあった場合、

「影響を受けるすべてのポリシーをエクスポート」ボタンをクリックして、影響を受けるポリシーとポリシー ARN のリストがダウンロードできます。

影響を受けるポリシーがあった場合、 影響を受けるポリシーリストから、ポリシー名をクリックして、IAM コンソールで IAM カスタマー管理ポリシーまたはインラインポリシーの更新を行います。

いつまでに対応しないといけないの?

以下のようにAWSアカウントのステータスにより、異なります。 また、AWS 管理ポリシーのみを使用している場合は、AWS が更新を行うため、何もする必要はありません。

・2023年1月21日午前 4 時 (日本標準時) 以降

この日付より後に作成されたスタンドアロンアカウント、または 2023年1月21日午前 4 時 (日本標準時) 以降に作成されたAWS Organizationsの管理アカウントに所属する場合

IAM ポリシーと SCP で新しい詳細なアクションが自動的に適用されます

・2023年1月21日午前 4 時 (日本標準時) より前

この日付より前に作成されたスタンドアロンアカウント、または 2023年1月21日午前 4 時 (日本標準時) より前に作成されたAWS Organizationsの管理アカウントに所属する場合移行期間としては7月6日までの6か月の猶予があります。

影響を受けるポリシーに新しいポリシーを追加した後も、7月6日までの移行期間中は既存の IAM アクションが維持されるため、アップデートしたポリシーは “影響を受けるポリシー(Affected Policies)” ツールに引き続き表示がされる仕様です。