こんばんは。小寺です。

AWS Verified Accessでログ記録のアップデートがありました。

https://aws.amazon.com/about-aws/whats-new/2023/06/aws-verified-access-logging-functionality/

AWS Verified Accessとは

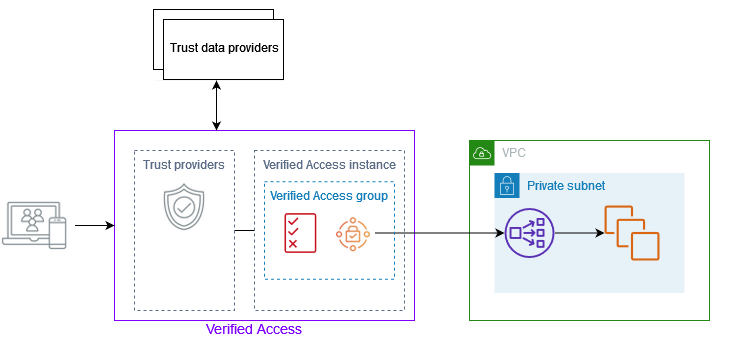

VPC 内のプライベートなアプリケーションに信頼されたIdpを使って、構成されたポリシーをクリアしている場合など一定条件を満たしているとパブリックなエンドポイントへアクセスができるサービスです。

もう一度、おさらいAWS Verified Accessの構成要素

・検証済みアクセス インスタンス

インスタンスはアプリケーションのリクエストを評価し、セキュリティ要件が満たされた場合にのみアクセスを許可します。

・Verified Access エンドポイント

各エンドポイントはアプリケーションを表します。ロード バランサー エンドポイントまたはネットワーク インターフェイス エンドポイントを作成できます。

・認証済みアクセス グループ

認証済みアクセス エンドポイントのコレクション。ポリシー管理を簡素化するために、同様のセキュリティ要件を持つアプリケーションのエンドポイントをグループ化することをお勧めします。たとえば、すべての販売アプリケーションのエンドポイントをグループ化できます。

・アクセス ポリシー

アプリケーションへのアクセスを許可するか拒否するかを決定するユーザー定義のルールのセット。

ユーザー ID やデバイスのセキュリティ状態などの要素の組み合わせを指定できます。認証済みアクセス グループごとにグループ アクセス ポリシーを作成し、グループ内のすべてのエンドポイントに継承されます。

オプションで、アプリケーション固有のポリシーを作成し、特定のエンドポイントにアタッチできます。

・信頼プロバイダー

Verified Access は、AWS とサードパーティの信頼プロバイダーの両方で動作します。各 Verified Access インスタンスに少なくとも 1つの信頼されたIdpをアタッチする必要があります。

単一の ID トラスト プロバイダーと複数のデバイス トラスト プロバイダーを各 Verified Accessインスタンスにアタッチできます。

・信頼データ

信頼プロバイダーが Verified Access に送信するユーザーまたはデバイスのセキュリティ関連データ。ユーザー クレームまたはトラスト コンテキストと呼ばれます。

たとえば、ユーザーの電子メール アドレスやデバイスのオペレーティング システムのバージョンなどです。

Verified Access は、アプリケーションへのアクセスリクエストがあれば、アクセス ポリシーと照合してデータを評価します。

アップデート内容

ログの出力機能が改善されました。信頼されたIdpのログについて、アプリケーションアクセスポリシーの作成とトラブルシューティングが簡単にできるようになりました。

サードパーティ サービスから受信したすべてのエンドユーザー コンテキストがログに記録できるようになっています。

本アップデート前までは、ログにはユーザーの名前、電子メール アドレス、デバイスの OS などの限られたエンドユーザー コンテキストが残っていました。

ただ、制限として大量のログ取り込みには、サードパーティ側からの確認が必要でした。

本アップデートからは、信頼されたプロバイダーのすべてのエンドユーザー コンテキストをログに記録できるため、別のソースからログ取得する必要がなくなります。

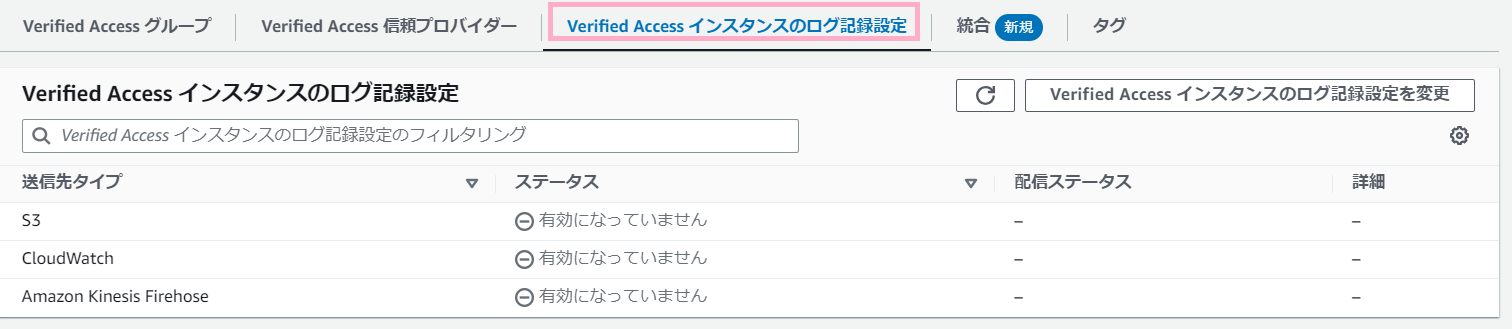

有効化してみる

(1) 左のメニューから「Verified Accessインスタンス」を選びます。

(2) 「Verified Access インスタンスのログ記録設定」を選びます。

(3) ログバージョンを更新から「ocsf-1.0.0-rc.2」になっていることを確認し、「 信頼コンテキストを含める」を選び、「設定を変更」をクリックします。

これで変更は完了です!