おはようございます。小寺です。

AWS Identity and Access Management (IAM) のアクセスアドバイザーで140サービス以上の最終アクセス日時が確認できるようになりました。

IAMのアクセスアドバイザーとは

各IAMエンティティ(ユーザー、ロール、グループなど)単位で、AWSサービスごとの最終アクセス時間が見ることができます。

IAMアクセスアドバイザーを利用して、 最終アクセス時間を確認し、未使用の権限を特定し削除することが可能です。

今回のアップデート内容

140以上のサービスがアクションレベルで「最終アクセス日時」が確認できるようになりました。

アクションの最終アクセス情報を確認し、未使用のアクセス許可を特定し、IAM ロールのアクセス範囲を、例えば、Amazon CloudWatch、AWS Key Management Service (AWS KMS)、Elastic Load Balancing(ELB)など本当に利用しているサービスだけに絞り込みがよりしやすくなりました。

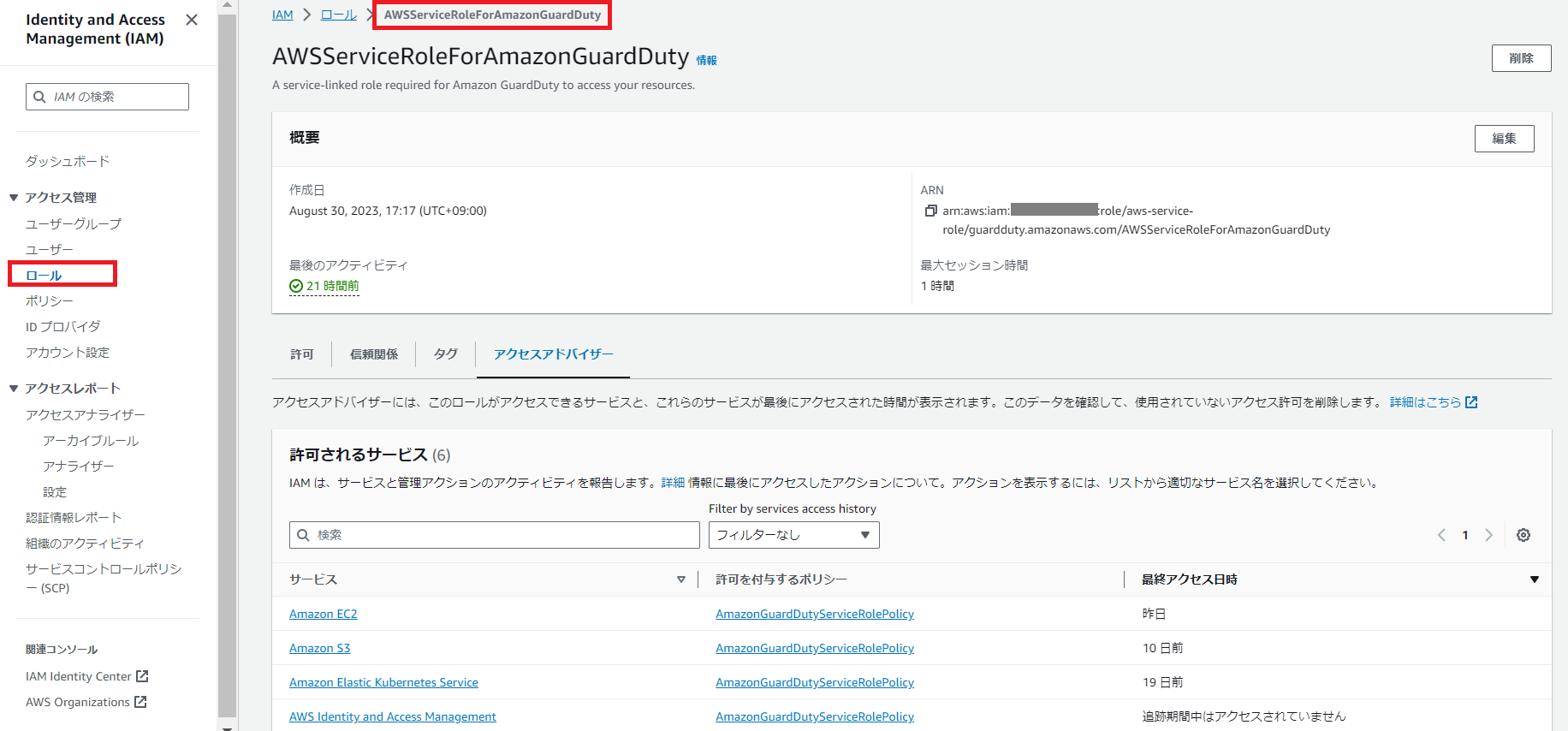

確認するには、IAMロールを選び、「アクセスアドバイザー」タブを選びます。ここでは、例として「AWSServiceRoleForAmazonGuardDuty」を選びます。

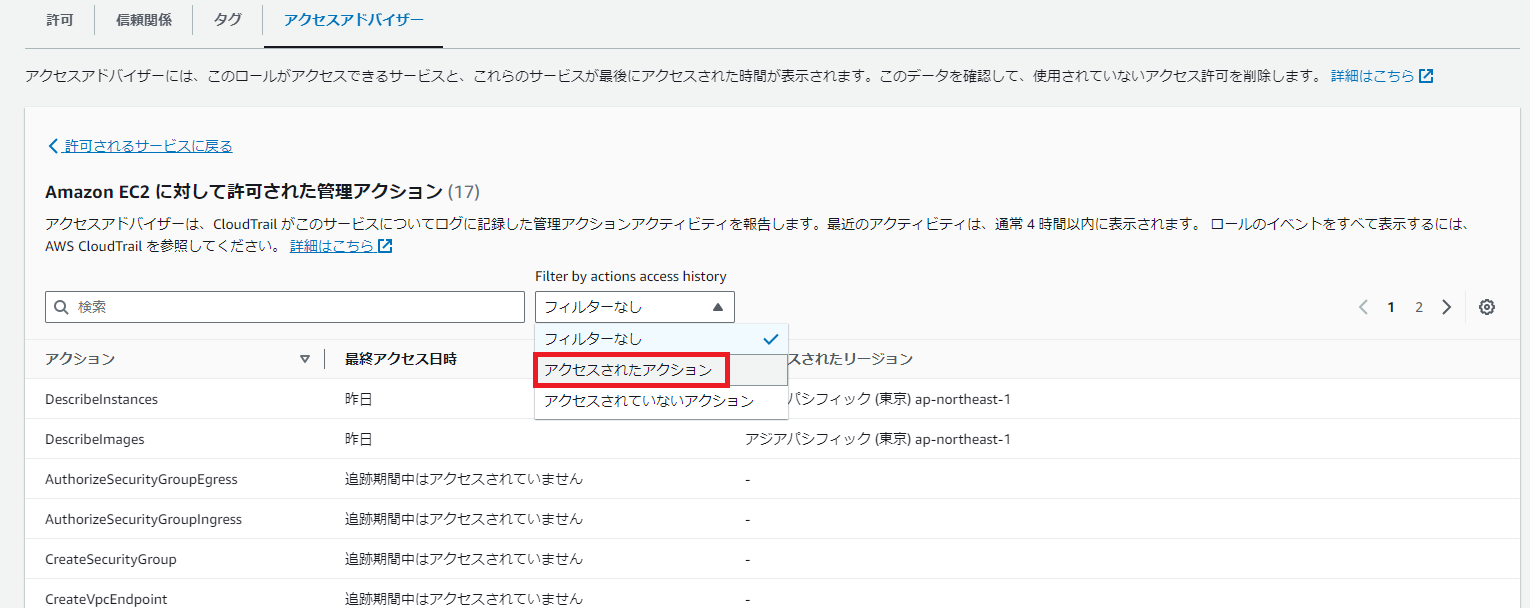

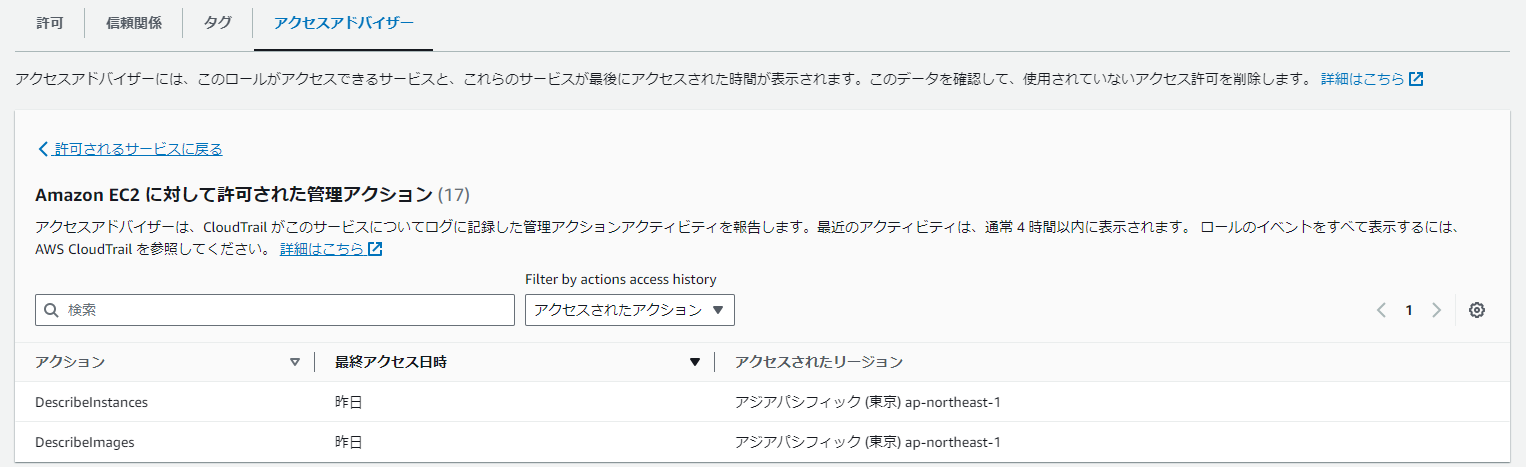

上記のうち「Amazon EC2」を選びます。アクションを確認してみます。実行したアクションと実行していないアクションをフィルタリングすることができます。

「フィルター」から「アクセスされたアクション」を選びます。

アップデートでのうれしいこと

本アップデートでのメリットはAWSの「最小権限の原則」によって、不要なIAMロール権限の見直しができることです。

例えば、定期的なレビュープロセスとして棚卸の一環で、アクションの最終アクセス情報を使用して、IAMロールに付与されているアクセスを必要な権限のみに絞り込むのがベストプラクティスですよね。

IAMポリシーで不要な権限を削除するように運用に組み込むことを推奨します。

まとめ

AWS Identity and Access Management (IAM) のアクセスアドバイザーで140サービス以上の最終アクセス日時の確認ができるようになりました。

アクセスアドバイザーは今まで以上に活用の幅が拡がったと思います。ぜひ活用していきたいです。