みなさん、こんにちは。サニービュー事業部の小寺です。

今日はAWSアカウントを作ったら、必ず必要になるルートユーザの管理についてお伝えします。まず、はじめに、通常の運用では、ルートアカウントを利用することはないように運用されることを強くお薦めします。

■ AWSのルートアカウントの認証情報

AWSのルートアカウントの認証情報として、まずはメールアドレスを準備します。

ビジネスで管理されているメールアドレスでかつ複数メンバーが確認できるメーリングとすることがおすすめです。 ルートアカウントに登録するメールあてに、AWSからアップデートのイベント等が通知されることがあります。

■最初にやっておく設定

・ルートアカウントのパスワード

文字数は長く、複雑で、他には使用しないパスワードの設定をしましょう。

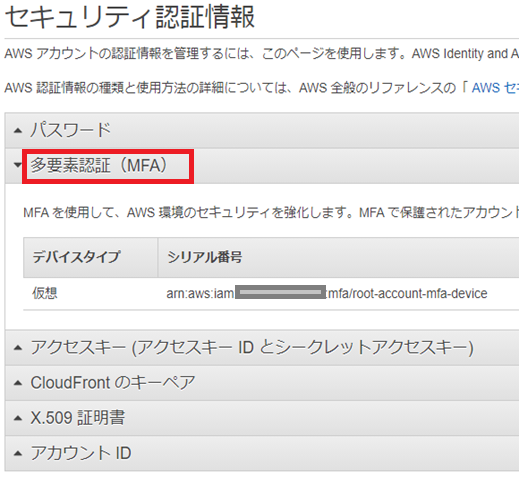

・MFAの設定

ルートアカウントのMFAを有効にしましょう。

設定方法はルートアカウントでログインをします。「マイセキュリティ資格情報」より「多要素認証(MFA)」をクリックします。

実際の登録については、こちらをご確認ください。

・アカウント連絡先情報の登録

アカウントの連絡先として、電話番等の登録をしましょう。

AWSアカウントのログインができなくなった場合に、電話番号を使って

ログインできるようにすることができます。

・AWSアカウントへアクセスするためのIAMユーザの作成

AWSアカウントへアクセスするためには、ルートアカウントの利用は日常はしないため、IAMユーザーを作成しましょう。最初のIAMユーザーを作成するときのみ、ルートアカウントで作業を行います。

一般的に、個々の IAM ユーザーにアクセス許可を定義するのではなく、それぞれの (管理者、デベロッパーなど) に関連させながら、ユーザーグループを作成するようにしましょう。その上で、各ユーザーグループに関連のあるアクセス許可を定義します。最後に、IAM ユーザーをそれらのユーザーグループに割り当てます。

まずは、管理者権限ありのIAMユーザーを作成します。

IAMコンソールから、「ユーザーグループ」で新規に「admin(名称は自由です)」グループを作成します。

グループのアクセス権として、ポリシーから「AdministratorAccess」を設定します。

「ユーザー」で「ユーザーを追加」より、追加する管理者権限ありのユーザーを設定します。

ユーザーの作成後に、先ほど作ったユーザーグループ「admin」にユーザを割り当てします。

■運用を維持するための設定

・適切なアクセス権が維持されているか定期的な確認

ルートアカウント、ルートアカウントにアクセスするためのメールアドレス、パスワード、MFA、およびアカウントに関連付けられた電話番号にアクセスできるビジネス上の担当者を定期的に確認し、確認した記録を残しておきましょう。

レビューを既存のビジネス手順に追加して、定期的な実行ができるようにします。

ルートアカウントの認証情報へのアクセスができなくなったときに、回復またはリセットするプロセスが、特定の個人に依存しないことを確認します。

例えば、パスワードリセットのためのメールを受け取る人が特定の個人ではないことを確認しましょう。

・ルートアカウントの認証情報を使うときのプロセスをドキュメント化

通常、ルートアカウントは利用しない運用となりますが、ルートアカウントでのみ対応可能な作業もあります。利用する組織、またはプロジェクトでのルートアカウントを利用するときの手順をドキュメント化しておきましょう。

例として、以下が挙げられます。

【パスワード】

・パスワードを忘れたときに、ルートアカウントのパスワードをリセットする

・ルートアカウントのパスワードを変更する

【MFAデバイス】

・MFAデバイスが使えなくなったときにルートアカウントのMFAをリセットする

・ルートアカウントのMFAを変更する

【メールアドレス】

・メールアカウントにアクセスできなくなったときに、ルートアカウントのメールをリセットする

・rootアカウントの電子メールアドレスを変更する。

【電話番号】

・電話番号が利用できなくなったときに、ルートアカウントの電話番号をリセットする

・ルートアカウントの電話番号を変更する。

【IAMアカウント(管理者権限)の削除】

・組織の管理アカウントを削除する

※複数AdministratorAccessをもつユーザーがいる場合、IAMユーザーで実行することも可能です。

・ルートアカウントを利用した操作をモニター

ルートアカウントのアクセスは、まれなイベントです。

Amazon CloudWatch Events などのツールを使用してアラートを作成し、ルートアカウントの認証情報でのログインをイベントとして通知するようにします。

また、通知されたイベントが想定内のアクセスなのか?どうかを区別できるようにし、セキュリティインシデントかどうかの切り分けができるようにします。もし、セキュリティインシデントと判断した場合のエスカレーション先も担当者の間で共有しておき、定期的にトレーニングをしておくのがお薦めです。

■まとめ

いかがでしたでしょうか。

今日はルートアカウントについての管理方法のベストプラクティスについて解説しました。

SunnyCloudでは、AWSに関わる移行、構築支援、データ活用、セキュリティ、リセール(請求代行)などの様々なソリューションを提供しております。

AWSをご利用いただくには、直接契約するより断然お得。

AWS利用料が5%割引、さらに日本円の請求書による支払いが可能です!