みなさん、こんばんは。小寺です。

最近、GuardDutyのアップデートが熱い!!Lambdaのサポートが発表されました。

https://aws.amazon.com/about-aws/whats-new/2023/04/amazon-guardduty-aws-lambda/

Amazon GuardDutyを簡単に振り返る

Amazon GuardDutyは、AWS環境のセキュリティを継続的にチェックしてくれるサービスで、対応している各種ログを自動的に取得して、機械学習で分析して異常を通知してくれます。使用方法は有効化するだけのマネージドサービスで、誰でも簡単に使い始めることができます。

対象となるのはAWS アカウント、Amazon Elastic Compute Cloud (EC2) ワークロード、コンテナアプリケーション、Amazon Relational Database Service Aurora databases、Amazon Simple Storage Service (S3) に保存されたデータです。悪意のあるアクティビティや不正な行動を継続的にモニタリングする脅威検出のサービスです。

また、ログについては、AWS CloudTrail イベントログ、Amazon 仮想プライベートクラウド (VPC) フローログ、Amazon Elastic Kubernetes Service (EKS) 監査ログ、DNS クエリログなど、複数の AWS データソース全体で何百億件ものイベントを分析することができます。

本アップデート内容

AWS Lambda 関数の実行から生成されるVPCフローログから始まるネットワーク アクティビティ ログを継続的に監視するための機能がアップデートされています。

また、不正な暗号通貨マイニングのために悪意を持って転用された関数や、通信の際に侵害された Lambda 関数などの Lambda に対する脅威を検出することができるようになりました。

有効化するには、AWS Organizationsから組織内の既存および新規のすべてのAWSアカウントに対して一元的にONにすることができます。

GuardDuty Lambda Protectionを使えば、既存のLambda関数や追加された新しいLambda関数の構成を変更することなく、Lambda 実行環境を継続的に監視できるようになりました。

30日間無料トライアル付きです。

何が検出できるようになるの?

GuardDutyで検出できるようになるのは、GA時点の2023年4月では以下の7つが該当します。

・Backdoor:Lambda/C&CActivity.B

AWSアカウント内のLambda 関数が、既知のコマンド アンド コントロール (C&C) サーバーに関連付けられている IP アドレスをクエリしていることが通知できます。Lambda 関数が侵害されている可能性があります。

・CryptoCurrency:Lambda/BitcoinTool.B

AWSアカウント内のLambda 関数が、ビットコインまたはその他の暗号通貨関連のアクティビティに関連付けられているIPアドレスをクエリしていることが通知できます。

攻撃者は、不正な暗号通貨マイニングのために悪意を持ってLambda 関数を制御しようとしている可能性があります。

・Trojan:Lambda/BlackholeTraffic

AWSアカウント内のLambda 関数がブラック ホール (またはシンク ホール) の IP アドレスと通信しようとしていることが通知できます。

ブラック ホールは、データが意図した受信者に届かなかったことを送信元に通知せず、着信または発信トラフィックが静かに破棄されます。

・Trojan:Lambda/DropPoint

Lambda 関数が、マルウェアによって得られた資格情報やその他の盗まれたデータを保持していることが知られているリモートホストのIPアドレスと通信しようとしていることが通知できます。

・UnauthorizedAccess:Lambda/MaliciousIPCaller.Custom

Lambda 関数が脅威リストに含まれるIP アドレスと通信していることを示しています。

GuardDutyでは、既知の悪意のある IP アドレスを元に脅威リストが構成される仕組です。

・UnauthorizedAccess:Lambda/TorClient

Lambda関数がTor Guard または Authority ノードに接続していることを示しています。

Torは、匿名通信を可能にするソフトウェアです。 Tor Guards と Authority ノードは、Torネットワークへの最初のゲートウェイとして機能します。

・UnauthorizedAccess:Lambda/TorRelay

Lambda 関数が、Tor リレーとして機能していて、Tor ネットワークに接続していることを示しています。

Tor は、匿名通信を可能にするソフトウェアです。 ある Tor リレーから別の Tor リレーにクライアントの潜在的に不正なトラフィックを転送して匿名通信を可能にします。

Lambda Protectionを有効化する

Organizationsからではなく、シングルの構成で試してみます。

(1) GuardDutyのコンソールに接続します。「メニュー」に「Lambda Protection」が表示されています。

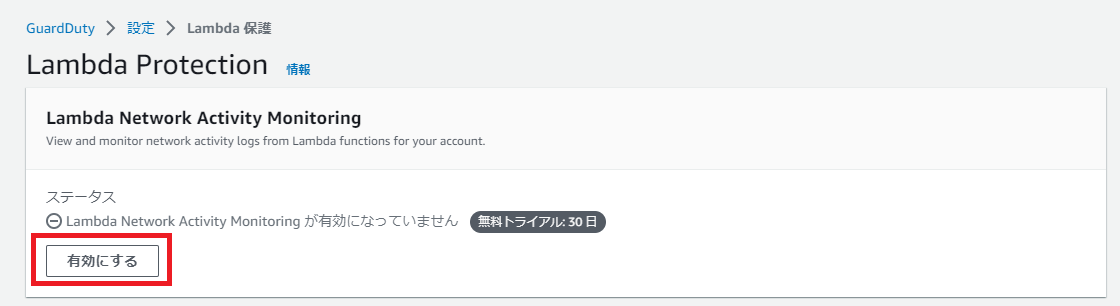

(2) Lambda Protectionを有効にします。

「有効にする」をクリックします。

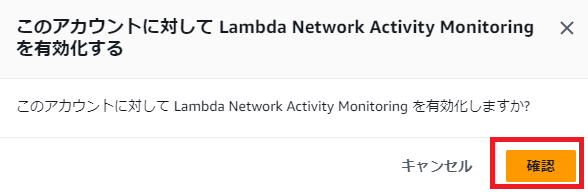

(3)確認メッセージが表示されるので、「確認」をクリックします。

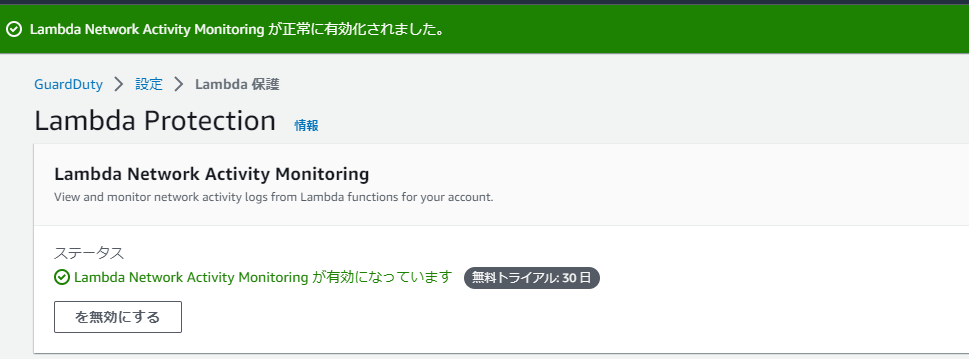

(4)正常に有効化されたメッセージが表示されます。

いかがでしたでしょうか。Protection機能が続々と発表されるGuardDuty。RDS、コンテナ、Lambda次のサービスは何でしょうか。ぜひ自社でも有効にして活用していきたいと思います。