こんにちは。SunnyPay事業部の磯野です。

クラウド環境では、アクセス増加に応じて自動的にリソースが拡張され、その利用量に応じてコストが発生します。

この仕組みを悪用し、サービスを停止させることなく意図的に利用コストだけを増大させる攻撃が、EDoS攻撃です。

本記事では、EDoS攻撃の仕組みと特徴を整理したうえで、AWSのAuto Scaling環境を例に、企業が取るべき技術的・運用的な対策を分かりやすく解説します。

■この記事の結論

EDoS攻撃は、サービスを停止させるのではなく、クラウドの自動スケーリングや従量課金を悪用して企業に過剰なコストを支払わせることを目的とした攻撃です。 サービスが正常に動作するため見逃されやすく、気づいたときには請求額という形で被害が表面化します。

この記事の対象者

- AWSなどクラウド環境を運用しており、コスト増加の要因を把握したい方

- DDoS対策はしているが、EDoSのような「コストを狙った攻撃」に不安がある方

- セキュリティ対策とコスト管理を別物として扱っている企業担当者

■目次

- EDoS攻撃とは何か?

- EDoS攻撃とDDoS攻撃の違い

- なぜクラウド環境ではEDoS攻撃が起きやすいのか?

- EDoS攻撃の仕組み(AWS Auto Scalingの例)

- EDoS攻撃が見逃されやすい理由

- EDoS攻撃への対策

- セキュリティ対策とコスト対策を分けてはいけない理由

- まとめ

セキュリティ診断サービスのご紹介

EDoS攻撃とは何か?

EDoSは「Economic Denial of Sustainability」の略で、「経済的な持続可能性を破壊する」ことを目的とした攻撃手法です。

従来のDoS攻撃がサービス停止を狙うのに対し、EDoS攻撃は運用を継続できなくするほどのコスト負担を与えることに主眼があります。

EDoS攻撃とDDoS攻撃の違い

サービス停止を狙うDDoS、コスト増加を狙うEDoS

DDoS攻撃は大量の通信によってサーバーやネットワークを枯渇させ、サービス停止を引き起こします。

一方EDoS攻撃は、クラウドのスケーラビリティを逆手に取り、サービスを正常稼働させたままリソースを増やし続けさせます。

その結果、ユーザー体験に大きな影響が出ないまま、請求額だけが異常に増加するという点が大きな違いです。

なぜクラウド環境ではEDoS攻撃が起きやすいのか?

従量課金とAuto Scalingという前提条件

クラウドサービスは、以下の前提で設計されています。

- 利用した分だけ課金される従量課金モデル

- 負荷に応じて自動的にスケールする仕組み

- 正常なリクエストと攻撃トラフィックの区別が難しいケースがある

これらは本来メリットですが、攻撃者にとっては「コストを発生させる装置」として悪用できてしまいます。

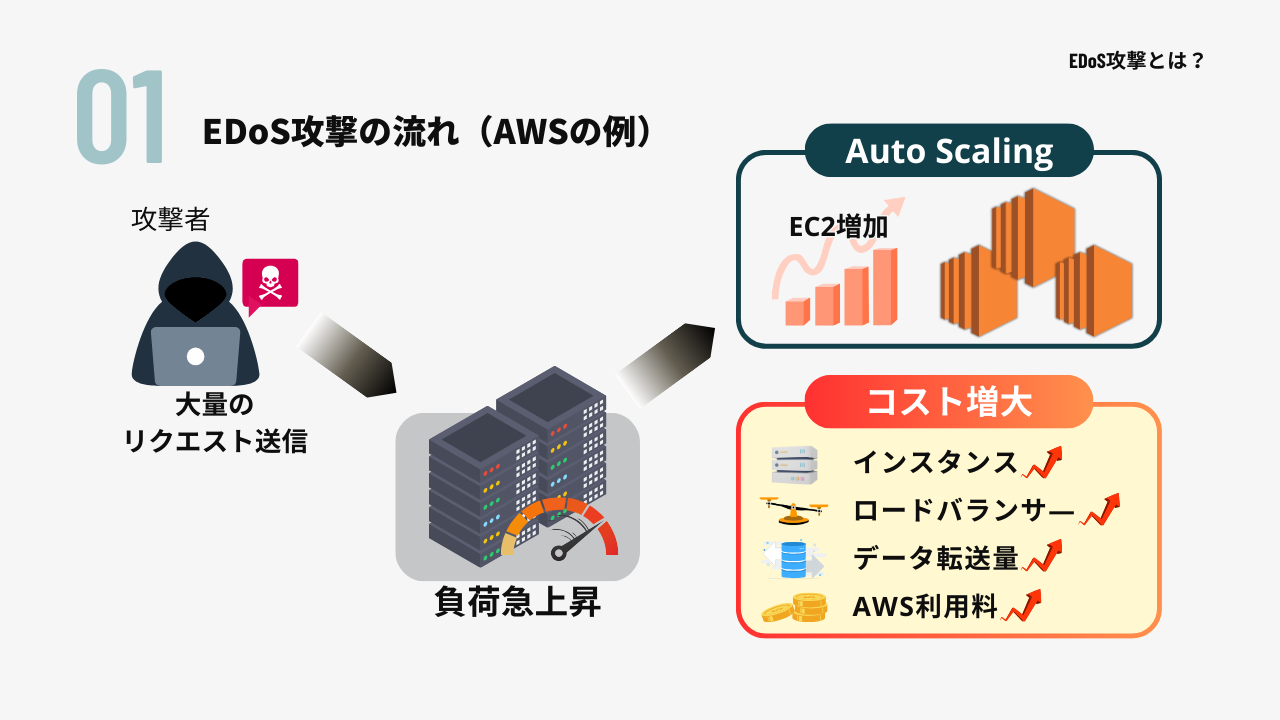

EDoS攻撃の仕組み(AWS Auto Scalingの例)

攻撃からコスト増加までの流れ

AWS環境を例にすると、EDoS攻撃は次のように進行します。

攻撃者が大量のリクエストを送信すると、CPU使用率やリクエスト数が上昇します。

それを検知したAuto Scalingがインスタンスを自動的に増加させ、処理能力は確保されます。

結果としてサービスは停止しませんが、EC2台数、稼働時間、ロードバランサー、データ転送量などの課金が積み上がり、コストだけが増大します。

EDoS攻撃が見逃されやすい理由

サービスが正常に動作してしまう

EDoS攻撃が厄介なのは、次のような理由からです。

- サービス障害が発生しない

- 死活監視やSLA監視では異常が検知されない

- ユーザーからの問い合わせも発生しにくい

そのため、異常に気づくタイミングは「請求額を見たとき」になりがちです。

この遅れが、被害を大きくする要因になります。

EDoS攻撃への対策

技術的対策:無制限なスケーリングを防ぐための設計

EDoS対策では、スケーリングを前提としつつも「無制限に増えない」設計が重要です。

例えば以下のような対策が有効です。

- WAFやレート制限による異常リクエストの遮断

- Auto Scalingグループの上限設定

- CloudWatchによるトラフィック監視

- AWS Budgetsを用いた金額ベースのアラート設定

特にコストアラートは、EDoS対策において重要な検知ポイントになります。

組織的・運用的対策:組織内での自動化とすり合わせ

EDoS攻撃は、技術対策だけで完全に防げるものではありません。

- クラウド契約における責任範囲の確認

- 攻撃時の補償や免責条件の把握

- コスト異常発生時の社内判断フロー整備

こうした運用・組織面の備えが、被害の拡大を防ぎます。

セキュリティ対策とコスト対策を分けてはいけない理由

EDoSはセキュリティとFinOpsの交差点にある

セキュリティ事故は、情報漏えいやサービス停止だけではありません。

EDoS攻撃のように、想定外のコスト増加も企業にとっては明確な被害です。

そのため、セキュリティ対策とコスト管理を分けて考えるのではなく、継続的にサービスを運用するための「持続可能性」という視点で捉える必要があります。

まとめ

EDoS攻撃は、サービスが正常に動作するため検知が遅れやすい攻撃です。

被害は障害ではなく、請求額という形で現れます。

クラウド環境では、サーバーの稼働状況だけでなく、コストもまた監視対象であるという認識が不可欠です。

AWS環境のセキュリティ、確認できていますか?

AWS環境のセキュリティリスクは、攻撃だけでなく、設定や運用の見落としから生まれるケースも少なくありません。

自社環境の状態を整理したい方は、当社が提供しているセキュリティ診断の紹介記事もあわせてご覧ください。

また、診断内容やチェック項目をまとめた詳細資料もご用意しています。